执行摘要

近三年来,Unit 42团队对覆盖整个亚洲地区的一系列网络间谍攻击活动进行了追踪,这些恶意活动中使用了可以公开获取到的恶意软件和自行开发的恶意软件。Unit 42将这一恶意组织(或这些恶意组织)称为“PKPLUG”。我们之所以说可能是“这些”恶意组织,是因为目前还无法确定全部恶意行为都是同一个组织所为,还是使用相同工具并进行相同任务的多个组织。我们是根据用于运载PlugX恶意软件的ZIP压缩包文件进行的明明,在ZIP文件格式的标头中包含ASCII魔术字节“PK”,因此我们将恶意组织暂时称为“PKPLUG”。

在追踪这些攻击者时,除PlugX之外,Unit 42还发现了PKPLUG使用的其他一些自定义恶意软件家族,包括Android应用程序HenBox,以及Windows后门程序Farseer。攻击者还使用了9002木马,该木马在一小部分攻击者之间共享。此外,PKPLUG在恶意活动中还是用了其他可以公开获取的恶意软件,包括Poison Ivy和Zupdax。

在我们对这些攻击的调查和研究过程中,我们将其关联到由其他研究者早在6年前发现过的攻击活动。Unit 42将这部分发现成果与我们自己的发现结合在一起,统称为PKPLUG,并持续进行相应跟踪。

我们尚不清楚PKPLUG的最终目标,但我们根据恶意组织在受害者系统(包括移动设备)上安装后门木马植入程序,因而推断出对受害者进行跟踪并收集信息,可能是该恶意组织的一个主要目标。

我们认为受害者主要分布在东南亚地区及周边地区,特别是缅甸、台湾、越南和印度尼西亚,并且还零散出现在亚洲其他各个地区,如西藏、新疆和蒙古。根据该恶意组织的目标,以及某些恶意软件中包含的内容,再加之与此前公开的记录进行比对,我们认为该恶意组织与位于中国的一些基础设施相关联,Unit 42高度相信该恶意组织与这些基础设施有相近的起源地。

攻击目标

根据我们对PKPLUG恶意活动的了解,再加上参考行业内合作伙伴的成果分享,我们认为受害者主要分布在东南亚地区及其周边。具体来说,作为主要攻击目标的国家和地区包括:缅甸、台湾、越南、印度尼西亚。此外,在亚洲还有一些次要目标的国家和地区,包括:蒙古、西藏和新疆。在本文的后面提供了更多详细信息,包括恶意软件的分发方式、诱饵应用程序、社会工程学方法以及命令与控制(C2)的基础架构。

印度尼西亚、缅甸和越南都是东盟成员,为该地区的政府间合作做出了攻陷。蒙古,也称为“外蒙古”,是一个独立的国家,与中国有着长期而复杂的关系。西藏和新疆是中国的自治区,主要居住着中国的少数民族人口,这两个地区具有自治权。

上述七个国家或地区,大多都以某种方式参与了北京的“一带一路”倡议,该倡议旨在将东南亚的71个国家与东欧和非洲连接起来。新疆地区对于“一带一路”倡议至关重要,因为连接东欧和非洲的道路都需要穿越中国的新疆地区。

造成亚洲地区进一步紧张局势的一大原因,可能是南中国海的所有权问题,包括该海域的捕鱼配额和尚未探明的油气储量。目前,至少有三个国家或地区(马来西亚、台湾和越南)当局对该海域的部分地区拥有实际控制权,其中一些国家主要将这一海域用于贸易。此外,还有部分外国军队也参与到该海域的巡航之中,试图使这一区域保持开放。

台湾目前还不属于自治区,并且似乎没有积极参与到“一带一路”倡议之中,但该地区近期与美国进行的22亿美元军售可能会加重两岸之间的问题。

译者注:为保证完整呈现对恶意组织攻击目标的分析思路,上述内容基本按照原文进行直译,属于Unit 42团队的观点,请各位读者秉持自己的判断标准阅读Unit 42团队的这一归因分析。

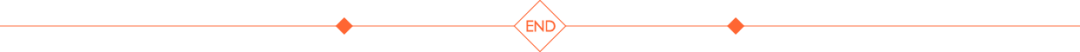

时间节点

在继续分析之前,我们需要重点介绍我们的研究,以及我们对于PKPLUG入侵工具相关的其他研究。本章描述了与PKPLUG相关的网络攻击时间节点。下图按照时间顺序,展示了不同时间节点的一些关键发现。

从时间轴上可以看到,PKPLUG恶意组织至少活跃了长达六年之久,其目标、投递方式和攻击方法具有多样性。

需要特别说明的是,上图中横轴体现的时间节点均是发现时间,而并非是恶意活动的时间,尽管部分日期比较接近。举例来说,HenBox于2018年被发现,但该样本的活跃时间是从2015年至今。此外,PlugX和Poison Ivy也在不断更新中,有不同的恶意组织在使用这一恶意软件,而目前尚无证据证明这两个恶意软件与PKPLUG是否相关。

#1:在2013年11月,Blue Coat Labs发布了一份报告,描述了使用PlugX恶意软件攻击蒙古目标的案例。与过去十年内(或更长时间)使用PlugX进行的许多其他攻击一样,Blue Coat注意到攻击者使用了DLL侧加载技术(DLL Side-Loading)借助合法的、经过签名的应用程序启动恶意Payload。他们的报告还记录了该恶意组织对于Microsoft Office中软件漏洞的利用。具体来说,攻击者使用武器化的Word文档(保存为“单个网页文件”格式,扩展名为mht),利用CVE-2012-0158投放并执行经过签名的WinRAR SFX压缩包,其中包含侧加载包和PlugX Payload。经过与Unit 42此前分析过的全部与PKPLUG相关的恶意软件进行比较,我们发现这种攻击似乎不像利用社会工程学诱导受害者运行其恶意软件的鱼叉式网络钓鱼技术使用得那样普遍。

#2:Arbor Networks在2016年4月发布的一份报告中,详细介绍了最近一年来使用Poison Ivy恶意软件针对缅甸和其他亚洲国家发动的网络攻击。

他们注意到,这些网络钓鱼电子邮件都冒用东盟成员的名义,发送与经济和民生有关的邮件,并在邮件中附带Poison Ivy Payload文件。尽管Arbor并没有分析出确切的受害者,但他们根据电子邮件和相关恶意软件的内容,推断出了可疑的目标,他们在研究过程中还提到了DLL侧加载是攻击者安装恶意软件的方法。

#3:Unit 42发表的研究报告描述了利用Google Drive传递9002木马的攻击方式。在鱼叉式网络钓鱼电子邮件中包含一些较短的URL,该URL会多次重定向,最终下载托管在Google Drive上的ZIP文件。使用HTTP协议的重定向还包含有关接收到鱼叉式钓鱼邮件并单击链接的受害者信息。这些信息与缅甸一位知名的政治家和人权活动家有关。ZIP压缩文件的名称也与该国家的计划相关,诱饵文档的内容同样如此。这个ZIP文件包含一个DLL侧加载包,其中滥用了RealNetworks, Inc.签名的Real Player可执行文件,以加载9002 Payload。

#4:2017年3月,研究人员发布了一份日语报告,描述了总部位于香港的网络安全公司VKRL所遭遇的攻击,这些攻击利用包含恶意URL(使用GeoCities Japan服务)的网络钓鱼邮件。该网站中包含经过编码后的VBScript,该VBScript用于执行PowerShell命令,并从同一GeoCities网站下载Microsoft Word文档,以及另一个与PowerSploit非常相似的编码后PowerShell脚本,该脚本是GitHub上用于渗透测试人员的PowerShell后渗透框架,已经在GitHub上发布,负责解码和执行Poison Ivy Payload。

除此之外,还发现另一个GeoCities帐户托管了类似的软件包,根据其中一个诱饵文件的内容判断,可能是针对蒙古发动攻击。假设受害者单击了鱼叉式钓鱼邮件中的URL,该文件的内容类似于在AppLocker Bypass技术中所使用的结构,使用受信任的Windows可执行文件来执行恶意Payload。

#5:在2018年初,Unit 42发现了一个新的Android恶意软件家族,我们将其命名为“HenBox”,并追踪到其400多个相关样本,这些样本可追溯到2015年底,并一直持续至今。HenBox经常伪装成合法的Android应用程序,似乎主要针对维吾尔族人士,此外还针对中国厂商小米生产的设备发动攻击。

在中国地区,大部分用户会使用智能手机访问互联网,因此智能手机也成为了此类恶意软件的理想目标。安装后,HenBox会通过设备的多个来源窃取信息,包括收集带有“+86”前缀的呼出号码,以及访问设备的麦克风和摄像头。

在研究过程中,数据显示有受害者用户从uyghurapps[.]net网站下载了较旧版本的HenBox,根据该网站的域名、语言和托管的应用程序内容,判断其似乎是为维吾尔族提供服务的第三方Android应用商店。HenBox伪装成另一个应用程序DroidVPN,该应用程序也嵌入在HenBox中,并安装了感染后的功能。

#6:根据进一步调查,并针对HenBox基础架构进行研究,Unit 42发现了一个以前未知的Windows后门特洛伊木马程序,称为Farseer。Farseer还使用DLL侧加载技术来安装Payload,这一次Visual Studio中经过签名的Microsoft可执行文件变得更加美观。该木马通过注册表持久性挂钩,使用VBScript组件在用户登录过程中启动Microsoft可执行文件和Farseer Payload。在早期的Farseer变种中,我们看到其使用了诱饵文档,包括一个包含与缅甸相关的新闻报道的PDF。根据行业内合作伙伴提供的遥测技术,发现蒙古似乎也成为了攻击者的目标。

关于上述研究成果的更多信息,以及详细的威胁指标(IoC)和战术、技术与程序(TTP),请参考后面的PKPLUG攻击者手册。

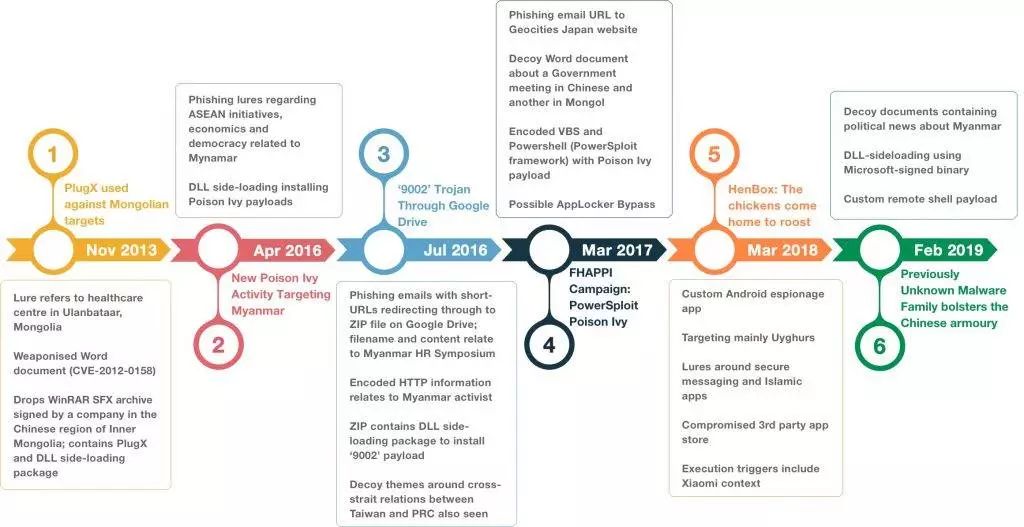

聚合分析

下面的Maltego图像展示了绝大多数已知的基础结构,以及与PKPLUG相关的一些已知恶意软件样本,并且随着我们不断发现更多有关该攻击者的信息,这一图表还在持续增长。覆盖在图形上面的索引与上一章的研究成果相对应。

我们发现,在不同恶意活动中使用的恶意软件家族之间的重叠,不仅体现在基础架构上(域名、IP地址被重复使用),还体现在恶意特征关系上(程序运行时行为或静态代码特征)。

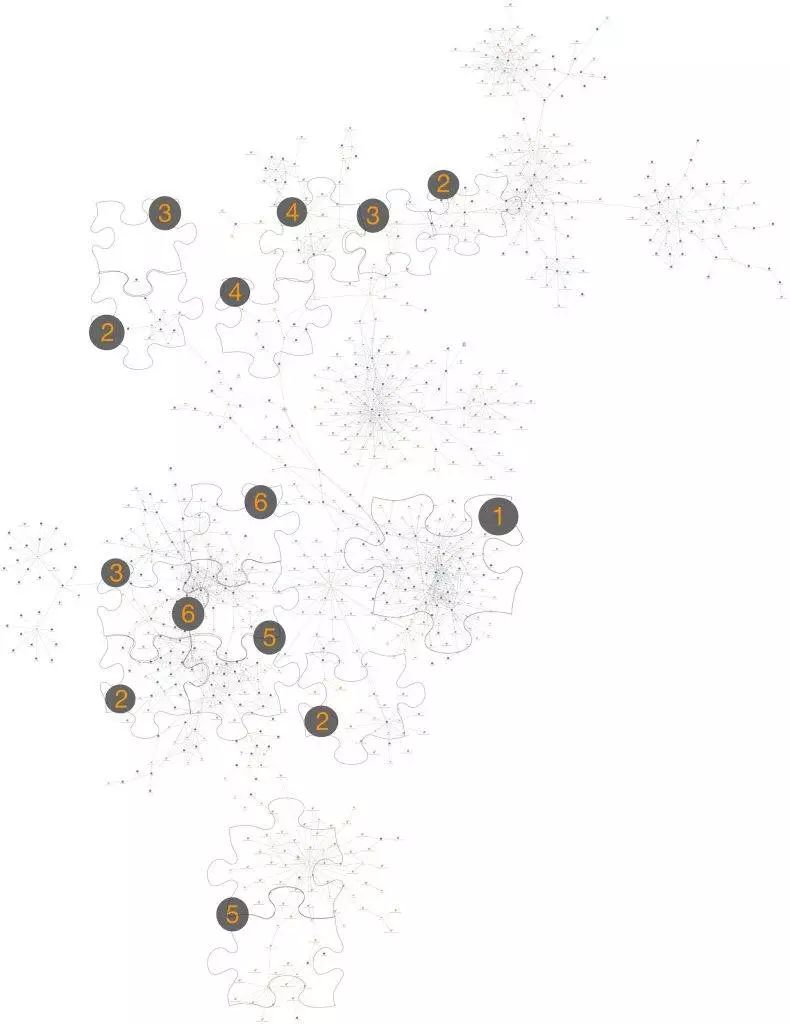

下图是上图的简化版本,重点展示了6个核心发现,但对基础结构进行简化后可以更明显地发现一些重叠的存在。

Blue Coat Labs在其研究成果(#1)“针对蒙古目标使用的PlugX恶意软件”中披露的C2基础架构包括ppt.bodologetee[.]com这一地址,其父域名bodologetee[.]com与microsoftwarer[.]com域名具有相同的IPv4地址。而根据另外一份研究成果(#4)中,后者域名与FHAPPI恶意活动相关联。

FHAPPI恶意活动(#4)是使用PowerShell和PowerSploit代码感染Poison Ivy,但在PlugX恶意软件中也发现了非常相似的代码,其中一些与logitechwkgame[.]com进行了通信。域名logitechwkgame[.]com由Unit 42团队在研究成果(#3)中记录为9002木马的C2域名。FHAPPI还使用另外一个使用相关C2基础架构的恶意软件,该C2基础架构与microsoftdefence[.]com具有相同的IPv4地址,这一恶意软件在Arbor Networks的研究成果(#2)中也有记载,是用于C2通信。在Arbor Networks的研究成果中,还分析了另外的Poison Ivy样本也使用域名microsoftdefence[.]com进行C2通信。

我们所分析的样本还与一些Poison Ivy样本具有相同的运行时特征,后者提及的Poison Ivy样本已经被Blue Coat Labs进行分析(#1),同时也在Unit 42对Farseer恶意软件的研究过程(#6)中发现过。这些恶意域名包括yahoomesseges[.]com、outhmail[.]com、tcpdo[.]net、queryurl[.]com和cdncool[.]com。其中,yahoomesseges[.]com和之前提及的ppt.bodologetee[.]com都具有相同的注册人,邮箱地址为mongolianews@yahoo[.]com。

在Unit 42的研究成果(#5)中分析到,一些HenBox恶意软件也会使用域名cdncool[.]com进行C2通信。因此,域名cdncool[.]com不仅与HenBox和Farseer恶意活动相关,还与Poison Ivy恶意软件有关,被记录在Blue Coat Labs和Arbor Networks的恶意活动分析之中。HenBox还通过第三级域名update.queryurl[.]com连接到被特定Farseer样本用于C2通信的queryurl[.]com域名。

除上述这些重叠之外,还有其他重叠部分,主要是体现在基础结构之中,但是我们难以用文字一一进行描述,因此使用了Maltego图的方式来描绘。如前文所述,上图是一个简化后的版本,可以突出展示一些核心的重叠部分。

PKPLUG攻击者手册

Unit 42先前已经发布了针对该恶意组织的攻击者手册,用户可以使用我们的Playbook Viewer进行查看。在我们的《攻击者手册》中,提供了STIX 2.0的威胁情报包,其中包含针对特定攻击者开展已知攻击的所有IoC。此外,这些威胁情报包还提供了有关攻击活动和攻击者行为的结构化信息(即TTP),这些信息使用Mitre的ATT&CK框架进行了描述。

在这里可以查看到PKPLUG的《攻击者手册》,其对应的STIX 2.0内容可以从这里下载。该手册中包含多个实际攻击活动。在手册中,包含Blue Coat Labs、Arbor Networks以及我们针对9002木马和FHAPPI恶意活动进行研究所发现的特定细节。HenBox有两个部分,第一部分是开展的已知攻击,将恶意软件上架到第三方应用程序商店,第二部分则包含了所有其他的HenBox资料。此外,其中还包含一个针对Farseer的分析,涵盖了所有相关的数据。

总结

如果没有全面了解恶意组织的每一起攻击活动,就几乎无法建立起清晰的结构,同样无法真正了解这个恶意组织。基于这一原因,对一组相关数据(例如:网络基础结构、恶意软件行为、攻击者TTP)进行分析有助于我们更好地了解我们要防范的攻击者。对研究成果进行共享也至关重要,其中应该允许其他研究人员发挥自己的优势,并对数据进行修改和补充,以一种结构化的方式(例如:攻击者手册)进行编纂,最终使恶意组织的画像变得清晰起来。

根据我们的分析,同时参考其他研究团队的成果,我们认为PKPLUG是一个或多个恶意组织,他们至少使用了六个恶意软件家族,该恶意组织在过去六年内保持活跃,使用的一些恶意软件比较知名,例如Poison Ivy、PlugX,同时也有一些恶意软件不太知名,例如9002、HenBox和Farseer。Unit 42团队已经连续追踪该恶意组织长达3年时间,并高度认为该恶意组织与华语国家有所关联。出于多种原因,该恶意组织针对东南亚及周边国家或地区发动攻击,其中包括一些东盟组织成员国,也包括一些中国的地区,以及一些与“一带一路”倡议相关的国家或地区,最后还有一些陷入南中国海所有权问题的国家或地区。

Playbook Viewer有助于突出显示PKPLUG使用的一些常见TTP,根据我们目前的研究,鱼叉式网络钓鱼电子邮件是将Payload传递给受害者的最常用手段。一些电子邮件附件中包含恶意的Microsoft Office文档,但与社会工程学相比,这种技术似乎不太常被攻击者使用。作为安装或运行Payload的一种方法,DLL侧加载似乎无处不在,尽管近期恶意组织也在考虑利用PowerShell和PowerSploit。其他TTP都在STIX 2.0中进行了描述,并在Viewer中做了介绍。

恶意组织对于Android恶意软件的使用,表明他们正在将目标转移到大家更为常用的设备上。

Palo Alto Networks与我们的网络威胁联盟成员共享了本次发现,包括文件样本和威胁指标。网络威胁联盟成员使用该情报可以快速向其客户部署保护,并系统性防御恶意网络参与者。有关网络威胁联盟的更多信息,请访问www.cyberthreatalliance.org。

威胁指标

可以通过Playbook Viewer在攻击者手册中找到与PKPLUG相关的威胁指标,或者从STIX 2.0 JSON文件中找到。

参考来源:https://unit42.paloaltonetworks.com/pkplug_chinese_cyber_espionage_group_attacking_asia/